SOLUTIONS

PARTAGER

Avantages et implications du web en supervision.

Dans le précédent article, nous avons vu qu’au-delà de l’intérêt de répondre aux besoins des utilisateurs nomades les clients web permettent l’utilisation de machines banalisées en lieu et place de stations de travail (clients lourds), ce qui facilite le déploiement et allège la maintenance du parc ; l’intérêt économique étant plus nuancé de par le coût d’administration du serveur web et les éventuels besoins de segmentation du réseau pour se préserver des risques de sécurité (les connexions directes vers un automate et le réseau de terrain devant être évitées).

Déployer des clients web sur le réseau industriel ou le réseau bureautique, ou encore via Internet ou un VPN implique par ailleurs l’utilisation du protocole https. Le protocole https permet le chiffrage des échanges entre le serveur web et le client web et assure également à l’utilisateur de pouvoir vérifier l’identité du serveur afin de définir s’il peut faire confiance ou pas. Le https nécessite l’utilisation d’un certificat de sécurité. Plusieurs niveaux de certificats sont possibles selon les ouvertures du réseau industriel sur l’extérieur (l’extérieur pouvant être le réseau bureautique, Internet, mais aussi un autre réseau industriel).

La segmentation des réseaux, toujours selon la nature des accès distants, doit être pensée pour répondre à la question « qui accède à quoi et par où ? » ; ce qui peut amener à mettre en œuvre des DMZ (zone démilitarisée). Enfin, l’utilisation de terminaux sous Android ou IOS ou bien l’accès depuis l’extérieur du site implique de mettre en œuvre la résolution du nom de domaine (DNS), sans quoi l’accès à la supervision est impossible pour ces terminaux.

Selon le nombre et la nature des accès (réseau industriel, réseau bureautique, Internet, VPN) et la criticité des installations supervisées, les prérequis techniques pour le déploiement de clients web et mobile sont à mettre en face du niveau des risques et sont plus ou moins complexes à gérer.

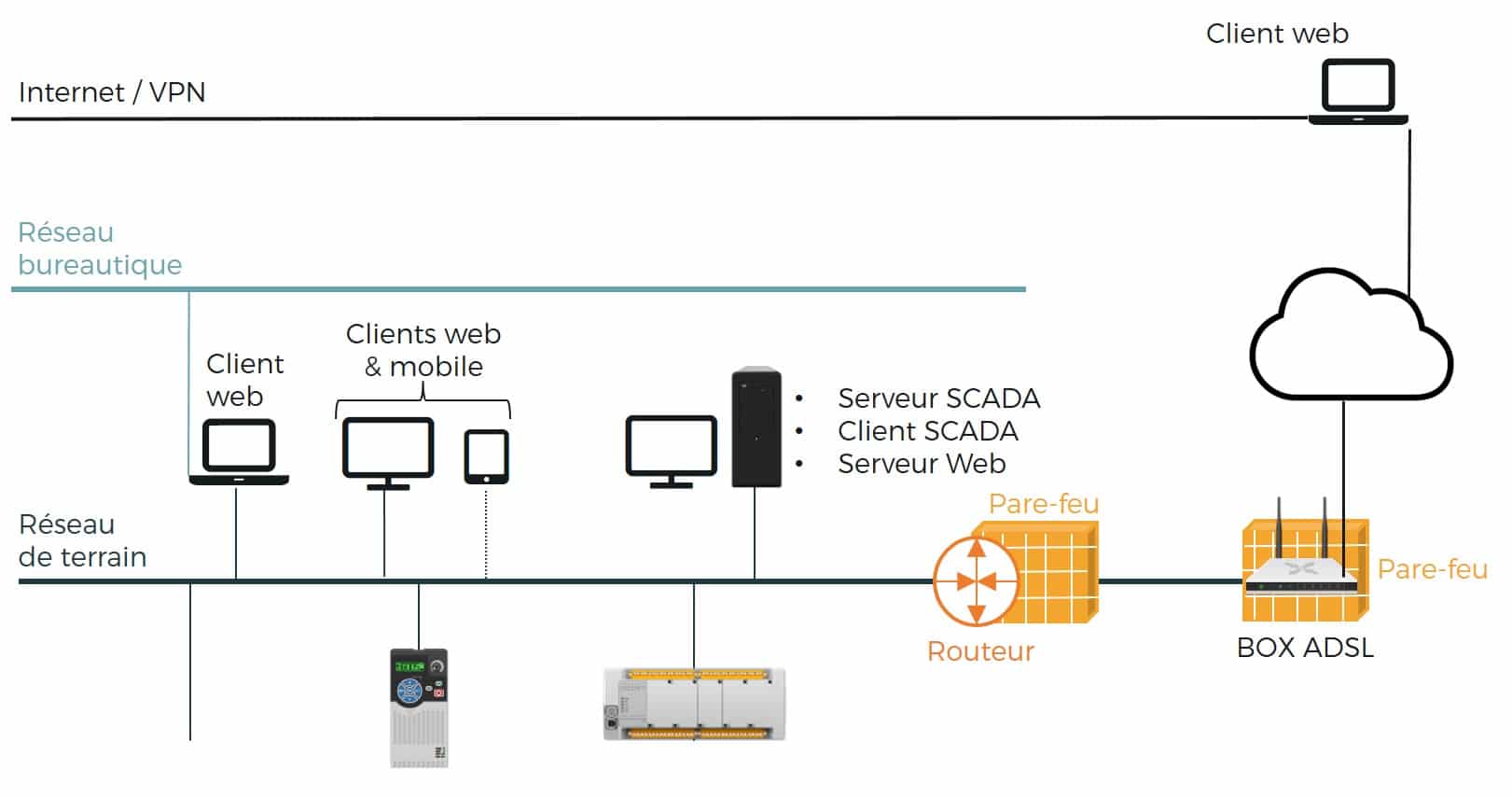

Exemple d’une architecture simple : accès distants et postes bureautiques.

Découvrez nos solutions de supervision.

DécouvrirCi-dessous est représentée une architecture communément rencontrée parce que certainement intuitive et simple à mettre en place. Elle fonctionne correctement mais présente des risques de sécurité pour les équipements de terrain.

Le poste SCADA principal (acquisition et archivages des données, traitement) et le serveur web sont installés sur une même machine connectée au réseau de terrain. L’accès web se fait de trois manières :

- Un poste banalisé connecté au réseau de terrain (ce peut être un poste fixe, un portable, une tablette);

- Un poste banalisé connecté au réseau bureautique et au réseau de terrain (un ordinateur portable sur le schéma);

- Un poste banalisé extérieur au site via une box ADSL.

Le poste connecté à la fois au réseau de terrain et au réseau bureautique ouvre l’accès au superviseur et donc aux équipements depuis n’importe quel poste bureautique. Se pose la question de confiance, au sens cyber du terme : a-t-on confiance dans les utilisateurs du réseau bureautique ? Par ailleurs, les postes bureautiques étant certainement eux-mêmes connectés à Internet, des ponts peuvent être établis entre les réseaux.

L’utilisation d’une box ADSL est certainement pratique pour gérer un accès distant depuis l’extérieur et est facile à mettre en œuvre. Mais, cela fait fi des bonnes pratiques de sécurité : c’est un accès ouvert non maîtrisé par l’entité opérant le système industriel. En effet, la box appartient à l’opérateur Internet, la confiance au sens cyber sécurité est donc placée dans un tiers non maîtrisé. La mise à jour de la box par le fournisseur Internet peut par exemple reseter une éventuelle configuration de filtrage que vous auriez pu paramétrer.

C’est une architecture déconseillée pour des raisons de sécurité et également pour des raisons de sûreté de fonctionnement des installations. Ce n’est pas pour autant qu’il faille se passer des clients web et mobile pour tous les avantages qu’ils représentent. Ce n’est pas non plus une raison pour interdire les accès distants ou encore l’usage d’un poste ayant une patte sur le réseau de terrain et une patte sur le réseau bureautique.

L’évolution des besoins en collecte de données et d’analyse de données oblige le double accès aux réseaux, mais cela doit se faire en maîtrisant de telles interconnexions. Pour prendre l’exemple de la connexion ADSL, il est nécessaire de déployer un équipement permettant de maîtriser l’interconnexion indépendamment des possibilités de filtrage-routage offertes par la set-top box.

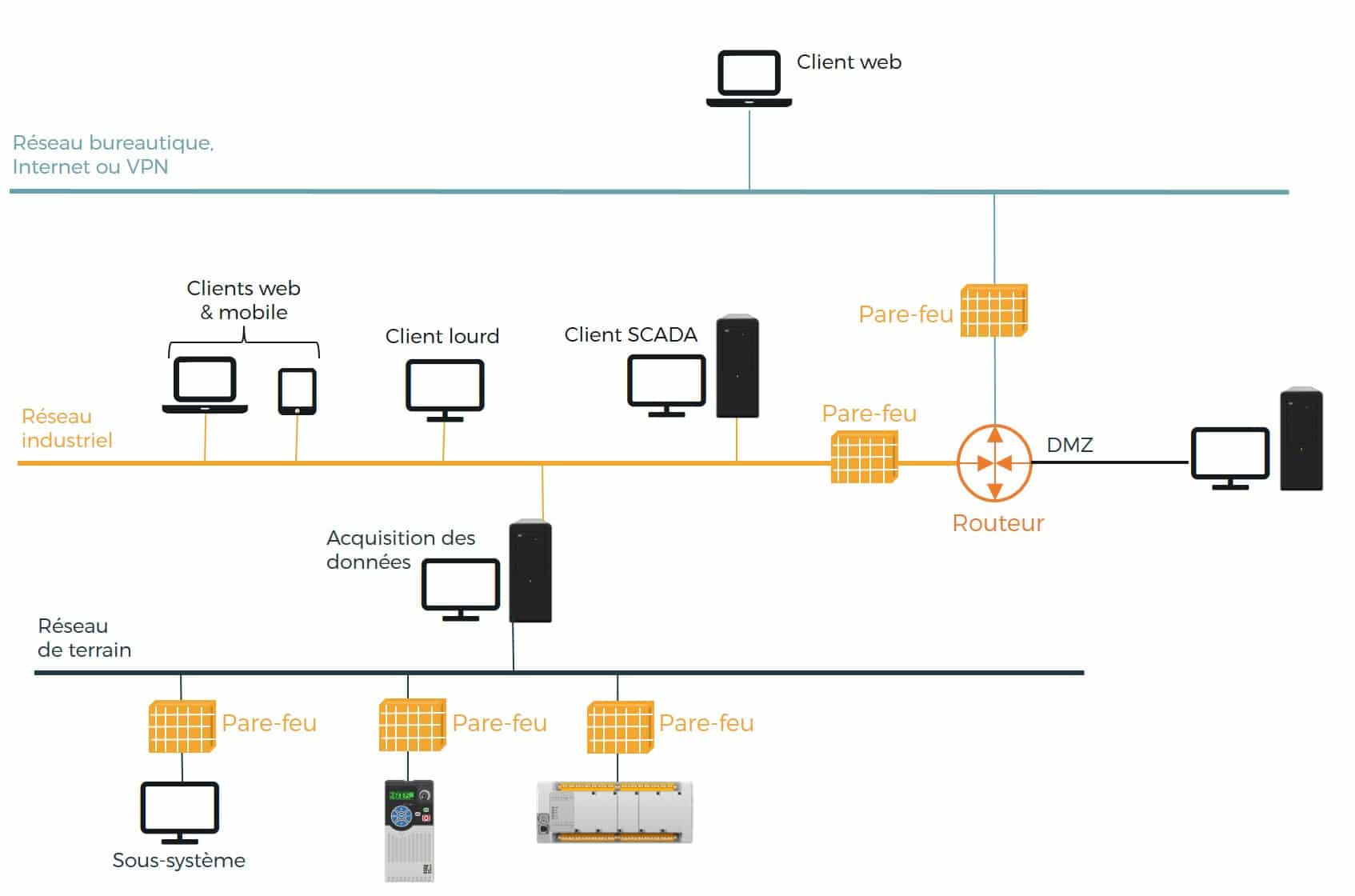

Exemple d’un déploiement web intégrant la segmentation nécessaire pour protéger le site.

Voyons maintenant ce qu’implique le déploiement de clients web, mobile et d’accès distants en supervision afin de minimiser les risques cyber.

Le réseau industriel et le réseau de terrain sont isolés. Le serveur web est dans une DMZ : le réseau industriel (côté LAN – Local Area Network- du routeur) est un réseau privé sécurisé tandis que le réseau extérieur (côté WAN – Wide Area Network du routeur) est un réseau de moindre confiance, comme un réseau bureautique ou l’Internet. Un client SCADA est sur le réseau interne sécurisé (réseau industriel). Les clients web et mobiles connectés directement au réseau industriel ne sont connectés à aucun autre réseau, tandis que les postes connectés au réseau bureautique sont séparés du réseau industriel par le firewall et le routeur. On peut aussi imaginer que certains clients web se connectent en accès distant depuis l’extérieur du site (Internet), sans prise directe sur le réseau industriel grâce à la segmentation.

Afin de valider l’identité de la machine du serveur web sur les réseaux de moindre confiance (réseau bureautique et Internet) et de prévenir une interception des échanges entre un des clients web et le serveur web l’utilisation d’un certificat de sécurité est nécessaire :

- Soit un certificat émis par le service IT dans le cas où tous les clients web et mobile sont administrés par la même entité (typiquement sur le même domaine, à tout le moins contrôlés par l’entité);

- Soit un certificat émis par un tiers de confiance dans le cas où certains clients web et mobile ne sont pas administrés par l’entité.

Pour des raisons de gestion de la montée en charge et de la volumétrie, le serveur web devra être installé sur une machine avec un système d’exploitation serveur (Windows Server). En effet, les systèmes d’exploitation type Windows 10 ne sont pas conçus pour gérer plus d’une dizaine de connexions. Nous ne parlerons pas de Windows 7 qui de toute façon n’est plus un investissement satisfaisant puisque Microsoft® stoppera la prise en charge de Windows 7 dans moins d’un an et demi (le 14 janvier 2020 – voir l’information officielle sur le site de l’éditeur)

Ce type d’architecture permet des accès depuis des réseaux de moindre confiance (typiquement un accès distant via Internet, en privilégiant la mise en œuvre d’un VPN), tout en respectant les bonnes pratiques de segmentation des réseaux qui permettent d’assurer le niveau de sécurité nécessaire. Elle permet de contrôler le trafic sur les réseaux en rendant impossible les connexions depuis l’extérieur vers le réseau industriel.

Cette architecture est la promesse d’une très bonne intégration dans les réseaux IT administrés en conformité avec les bonnes pratiques. Cela implique des compétences en segmentation de réseaux (déploiement et administration d’un routeur et de firewalls), la mise en œuvre d’une résolution des noms et la gestion des certificats de sécurité pour le protocole https.

Ce qu’il faut retenir.

L’utilisation de clients web en supervision répond aux besoins des utilisateurs nomades, mais est aussi très intéressante en poste fixe, permettant l’utilisation de machines banalisées, limitant le nombre de postes à administrer et réduisant à une seule machine l’exposition aux réseaux de moindre niveau de sécurité.

Afin de protéger efficacement ses installations industrielles, il est important d’analyser les risques associés à la mise en œuvre d’une architecture web, en particulier si les clients web sont sur des réseaux extérieurs au réseau industriel. Il peut être nécessaire de segmenter les réseaux en regard de l’architecture de déploiement, de mettre en place le cas échéant une DMZ (zone démilitarisée) pour le serveur web et de gérer un certificat de sécurité au travers du contrôleur de domaine.

Le déploiement de clients web implique donc plus que jamais la collaboration entre les équipes OT (automatismes) et les équipes IT, et nécessite de s’assurer que les solutions de supervision Web retenues permettent la prise en compte de ces problématiques et la mise en œuvre des moyens habituels de segmentation et de protection.

Pour aller plus loin

Une question, un projet ? Contactez-nous !

Contact